|

Las vulnerabilidades no paran de aparecer en

los dispositivos que utilizamos a diario. Ya sea un móvil o un

ordenador, ni siquiera los propios procesadores se salvan de tener

fallos en su diseño que permiten robar nuestros datos, como le ha pasado

a Intel y ahora también le ha ocurrido a Qualcomm.

Qualcomm Secure Execution Environment (QSEE) hackeado: la parte más segura del móvil al descubierto

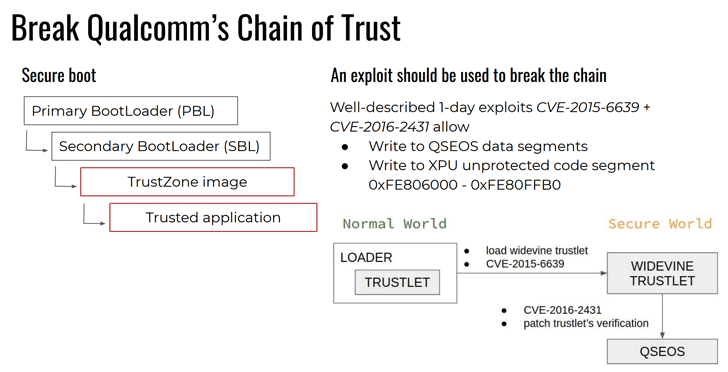

Así lo ha revelado un nuevo informe publicado por Check Point, en el que una vulnerabilidad permite hackear cientos de millones de dispositivos con procesadores Qualcomm Snapdragon, entre los cuales encontramos móviles y tablets. Las vulnerabilidades se encuentran en el Qualcomm Secure Execution Environment (QSEE, también llamado Secure World), una implementación del Trusted Execution Environment (TEE) basada en la tecnología TrustZone de ARM.El QSEE es una zona segura del procesador aislada del resto del hardware cuyo objetivo es proteger información sensible ofreciendo un entorno seguro para las aplicaciones de confianza que se ejecutan en el móvil. Entre esa información encontramos claves de cifrado, contraseñas, y datos de tarjetas de crédito y de débito.

Gracias a ello, ni siquiera muchas aplicaciones del sistema tienen acceso a esa zona, ni siquiera si hay permisos de root. Si un atacante es capaz de aprovecharse de la vulnerabilidad, puede ejecutar aplicaciones de confianza en el llamado Normal World, que es la capa de sistema operativo de Android que usamos todos en nuestros móviles. También puede ejecutar aplicaciones de confianza modificadas en el Secure World, que es el que se encuentra en el QSEE, así como saltarse la cadena de confianza que sigue una app.

Cualquier móvil Android con procesador de Qualcomm es vulnerable

Otro aspecto curioso es que una vez han creado una aplicación de confianza para un dispositivo, pueden hacer que esa app se ejecute en otro dispositivo con sólo cambiar la tabla hash, la firma y la cadena de certificados en el archivo .mdt.

Por ello, todas estas vulnerabilidades dejan completamente vendido tu móvil, ya que un atacante que consiga acceder a ella puede tomar el control del móvil instalando y desinstalando apps a placer que no sean detectables por el usuario, además de obtener todos nuestros datos personales. Check Point no ha detallado cuál puede ser un vector de infección, pero por cómo lo han descrito, una aplicación maliciosa que instalemos podría aprovecharse del fallo para escalar privilegios y tomar el control de nuestro móvil.

Check Point ha estado cuatro meses analizando estas vulnerabilidades, y se las comunicaron en junio a Qualcomm y fabricantes como Samsung, LG y Motorola cuyos móviles usaron para comprobar la vulnerabilidad. Qualcomm, Samsung y LG ya han lanzado parches de seguridad para arreglar esas vulnerabilidades (CVE-2019-10574), aunque no detallan en qué parche de Android se ha solucionado. Todo el código vulnerable proviene de Qualcomm, por lo que ni Google ni los fabricantes de móviles son los culpables.

Fuente > Check Point

No hay comentarios:

Publicar un comentario